Fuga: E-mails e

palavras-passe de políticos na dark web

Mais de 4300 membros do governo na Europa e nos EUA tiveram os seus endereços de e-mail oficiais — e até palavras-passe — expostos na dark web.

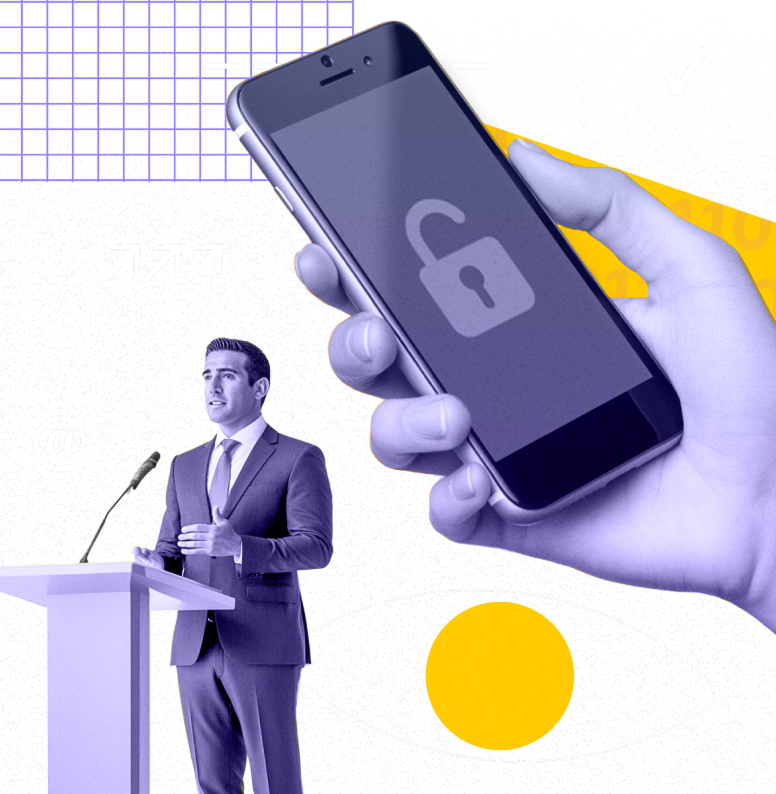

Políticos e funcionários estão a utilizar os seus endereços de e-mail oficiais para se registar em contas do dia a dia, como redes sociais, sítios de notícias e aplicações de encontros. Se (ou quando) estes serviços sofrerem uma violação, os atacantes podem utilizar estes endereços de e-mail para identificar facilmente alvos de alto perfil.

Para o cidadão comum, isto representa um grave risco de privacidade. Para funcionários públicos, é uma potencial ameaça à segurança nacional.

Para realizar esta investigação, pesquisámos na dark web por informações associadas aos endereços de e-mail publicamente disponíveis de membros do governo. Em muitos casos, descobrimos que informações altamente sensíveis — incluindo palavras-passe — estavam livremente disponíveis em fóruns criminosos conhecidos.

Isto apresenta um risco óbvio de cibersegurança se estas pessoas estiverem a reutilizar palavras-passe em vários serviços. Mas também apresenta um risco adicional, porque as informações pessoais disponíveis colocam estes funcionários em perigo de chantagem ou engenharia social.

A segurança da conta é incrivelmente importante e é fácil cometer erros. É vital que todos tomemos medidas para nos protegermos — com ferramentas como um gestor de palavras-passe ou aliases de e-mail — porque se até os políticos, com um modelo de ameaça superior ao normal, podem cometer erros, qualquer outra pessoa também pode.

Esta investigação não teria sido possível sem a assistência da Constella Intelligence(nova janela).

Qual a dimensão do problema?

Instituição | Endereços de e-mail pesquisados | Endereços de e-mail violados | Percentagem de endereços de e-mail violados | Palavras-passe expostas | Palavras-passe expostas em texto simples |

|---|---|---|---|---|---|

Câmara dos Comuns do Reino Unido | 650 | 443 | 68% | 284 | 216 |

Parlamento Europeu | 705 | 309 | 44% | 195 | 161 |

Câmara dos Comuns do Canadá | 343 | 152 | 44% | 44 | 29 |

Parlamento Dinamarquês | 179 | 74 | 41% | 93 | 69 |

Membros do Conselho Nacional Austríaco | 183 | 45 | 25% | 48 | 39 |

Funcionários políticos dos EUA | 16 543 | 3191 | 20% | 2975 | 1848 |

Parlamento Francês | 925 | 166 | 18% | 322 | 320 |

Parlamento Neerlandês | 225 | 41 | 18% | 35 | 32 |

Políticos federais suíços | 277 | 44 | 16% | 78 | 58 |

Parlamento Luxemburguês | 60 | 10 | 16% | 43 | 38 |

Parlamento Italiano | 609 | 91 | 15% | 195 | 188 |

Parlamentos estaduais alemães | 1874 | 241 | 13% | 220 | 153 |

Parlamento Espanhol | 615 | 39 | 6% | 14 | 9 |

Principais destaques dos dados

Câmara dos Comuns do Reino Unido: A mais exposta

A Câmara dos Comuns do Reino Unido teve a maior percentagem de endereços de e-mail oficiais de políticos expostos em incidentes de todas as instituições que analisámos até agora. No total, os políticos britânicos tiveram os seus e-mails oficiais expostos 2311 vezes na dark web. Um deputado sozinho teve os seus detalhes expostos 30 vezes.

Ataques passados

Em dezembro de 2023, o governo do Reino Unido acusou a Rússia(nova janela) de um “ciberataque de vários anos” contra académicos, políticos e decisores políticos britânicos.

Parlamento Dinamarquês: Maior número de exposições repetidas

Parlamento Europeu: Fugas generalizadas

Políticos federais suíços: Poucos incidentes (mas alguns são embaraçosos)

Câmara dos Comuns do Canadá: 2.º parlamento nacional mais exposto

Parlamentos estaduais alemães: Três estados falham na cibersegurança

No geral, apenas 13% dos políticos estaduais alemães têm os seus endereços de e-mail oficiais expostos na dark web, a segunda percentagem mais baixa que encontrámos. No entanto, existem três estados onde pelo menos metade dos políticos têm endereços de e-mail e outros detalhes expostos: Saxónia-Anhalt, com 67%; Renânia-Palatinado, com 51,1% e Bremen, com 50%.

Ataques passados

Em 2024, a Frankfurt University of Applied Sciences(nova janela) e a Hochschule Kempten(nova janela) foram forçadas a fechar devido a ciberataques, a gigante farmacêutica bávara AEP foi atingida por um ataque de ransomware(nova janela), e o partido Social Democrata(nova janela) (SPD) foi hackeado.

Parlamento Italiano: Terceiro menor número de fugas

Parlamento Luxemburguês: Um político teve mais de 20 palavras-passe expostas

Parlamento Espanhol: O menor número de fugas de longe

Funcionários políticos dos EUA: Um risco grave

20% dos funcionários políticos dos EUA tiveram endereços de e-mail atribuídos pelo governo expostos, a quarta percentagem mais elevada que encontrámos. (No entanto, a percentagem de políticos com e-mails expostos na Dinamarca, que está em terceiro lugar, é duas vezes superior.) Analisámos os funcionários políticos dos EUA porque os membros do Congresso nem sempre partilham publicamente os seus endereços de e-mail oficiais. Cerca de 10% dos funcionários violados tiveram os seus detalhes a aparecer mais de 10 vezes em bases de dados na dark web.

Ataques passados

Em 2024, um atacante desconhecido, fingindo ser o Líder da Maioria no Senado, Chuck Schumer, tentou fazer phishing a dezenas de senadores(nova janela) com mensagens de texto.

Parlamento Francês: Segurança forte – exceto para um legislador

Parlamento Neerlandês: Cibersegurança inconsistente

Conselho Nacional Austríaco: 1 em cada 4 políticos expostos

Porque é que isto é importante

É importante notar que estas fugas não são prova de hacks às redes governamentais. Estes endereços de e-mail foram expostos por incidentes em serviços como o LinkedIn, Dropbox, Adobe e outros.

Ainda assim, quando o endereço de e-mail de um político ou funcionário é exposto, é mais do que um simples inconveniente — é um sinal para os atacantes de que este é um alvo de alto valor.

Os políticos com contas expostas que utilizam o seu endereço de e-mail oficial correm maior risco de:

Phishing: Os atacantes podem criar ataques de engenharia social direcionados utilizando detalhes pessoais alvo de fuga ou dados de contas vulneráveis.

Chantagem: Os atacantes podem aproveitar informações sensíveis ou pessoais para coerção.

Tomadas de controlo de conta: Se os funcionários reutilizaram palavras-passe expostas, os atacantes poderiam infiltrar-se nos sistemas governamentais.

Como o Proton Pass o protege

Aliases de hide-my-email: Use aliases de e-mail exclusivos em vez de expor seu endereço de e-mail real

Gestor de palavras-passe seguro: Gere e armazene palavras-passe fortes e únicas para cada conta

Suporte para chaves de acesso: Segurança de início de sessão preparada para o futuro com chaves de acesso resistentes a phishing

Gerador de códigos 2FA integrado: Armazene as suas credenciais e códigos 2FA num único cofre encriptado

Monitorização da Dark Web: Receba alertas se os seus endereços de e-mail ou aliases da Proton aparecerem em fugas de dados

Proton Sentinel: Defenda proativamente a sua Proton Account contra tentativas de tomada de controlo

Assuma o controlo da sua segurança

Pronto para se proteger?

Pare de reutilizar palavras-passe

Nunca utilize o seu endereço de e-mail profissional para contas do dia a dia

Utilize aliases para manter o seu endereço de e-mail real oculto

Deixe a Monitorização da Dark Web alertá-lo sobre incidentes